Что такое EDR (Endpoint Detection & Response)?

Endpoint Detection & Response (EDR) — класс решений для обнаружения и изучения вредоносной активности на конечных точках: подключенных к сети рабочих станциях, серверах, устройствах Интернета вещей и так далее. В отличие от антивирусов, задача которых — бороться с типовыми и массовыми угрозами, EDR-решения ориентированы на выявление целевых атак и сложных угроз. При этом EDR-решения не могут полностью заменить антивирусы (EPP), поскольку эти две технологии решают разные задачи.

Архитектура EDR-решений

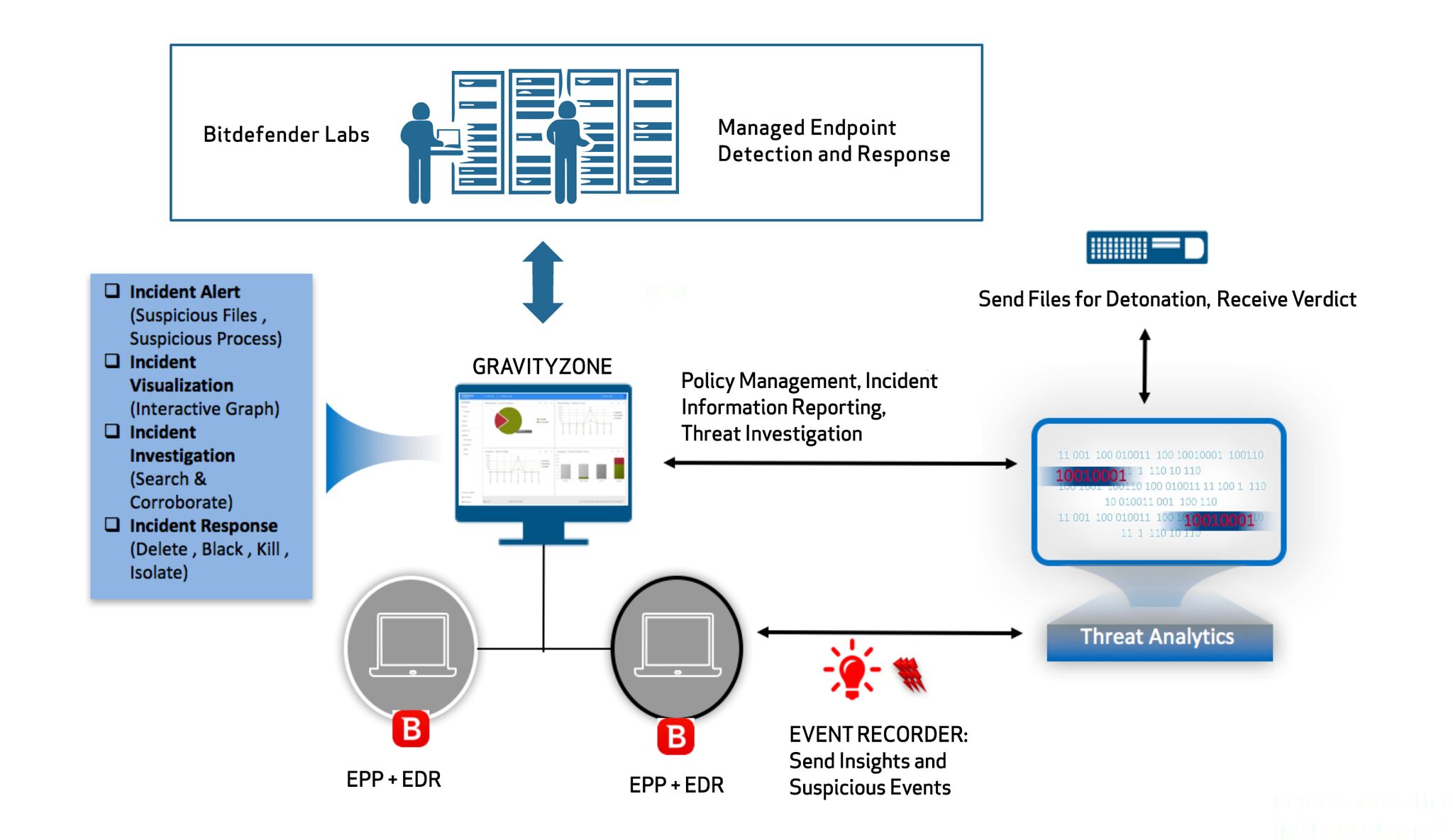

В общем случае система класса Endpoint Detection & Response состоит из агентов, устанавливаемых на конечные точки, и серверной части. Агент ведет мониторинг запущенных процессов, действий пользователя и сетевых коммуникаций и передает информацию на локальный сервер или в облако.

Серверный компонент анализирует полученные данные при помощи технологий машинного обучения, сопоставляет их с базами индикаторов компрометации (IoC) и другой доступной информацией о сложных угрозах.

Возможности EDR-продуктов

Большинство современных EDR-решений могут:

- Собирать данные с конечных точек в режиме реального времени.

- Записывать и хранить информацию о действиях пользователей, сетевой активности и запущенных программах для последующего изучения и исследования.

- Выявлять и классифицировать подозрительную активность, а также уведомлять службы безопасности о ней.

- Предпринимать шаги по блокировке атаки — изолировать подозрительные файлы, останавливать вредоносные процессы, разрывать сетевые соединения.

- Интегрироваться с защитными решениями для конечных точек, SIEM-системами и другими средствами защиты.

Продукты типа Endpoint Detection & Response позволяют ИБ-специалистам выполнять проактивный поиск угроз (Threat Hunting), анализируя нетипичное поведение и подозрительную активность.

Публикации на схожие темы

Простая защита от сложных атак

Защита под ключ как сервис

Стратегия защиты для крупного бизнеса

Обход обнаружения в CLR: пример атаки и способы ее выявления

Лето 2021: Friday Night Funkin’, Måneskin и поп-ит

Дети в интернете 2021: творчество без границ

EDR — обнаружение и реагирование на угрозы конечной точки

EPP обнаруживает угрозы, но не вторжения и скрытые атаки. Злоумышленники могут проникать в сети незамеченными и оставаться в корпоративной сети в течение долгого времени в поисках конфиденциальных данных. Также киберпреступники научились избегать обнаружения антивируса, и они могут управлять скомпрометированным активом, не вызывая подозрений. Ключевой проблемой, которую необходимо решить предприятиям, является отображение критических предупреждений для легкого понимания проблемы / угрозы и расставления приоритетов для следующих шагов.

При использовании традиционных решений и средств для защиты сети аналитикам безопасности зачастую не хватает информации, необходимой для полного понимания нарушения. Сотрудникам также не хватает способности анализировать угрозы и проводить тщательные расследования. Из-за отсутствия необходимых инструментов устранение угроз занимает длительное время.

Во многих традиционных решениях безопасности не записывается достаточный объем информации об активности конечных точек. Данная информация не сохраняется или недоступна, а инструменты анализа отсутствуют. Решения EDR устраняют недостаточную прозрачность, обеспечивая возможности аудита и поиска угроз, а также более глубокое понимание тактики, методов и процедур злоумышленников.

EDR основаны на возможностях традиционных решений безопасности, помогая с проблемами:

- отсутствия обнаружения угроз после взлома,

- отсутствия возможности глубокого обзора и анализа.

Решения EDR решают каждую из перечисленных проблем благодаря мониторингу всех действий конечных точек для обнаружения: целевых и сложных угроз, горизонтального перемещения в сети, использования краденных учетных данных, инсайдерской активности и иных аномальных действий со стороны злоумышленников.

Endpoint Detection and Response записывает все события, происходящие на конечных точках и в сети, для предоставления исчерпывающих данных для дальнейший расследований и исправлении инцидентов безопасности. Система EDR решает не только технические проблемы, связанные с мониторингом и анализом угроз, но обеспечивает и ряд преимуществ для бизнеса.

откуда взялся и почему это очередной виток защиты от хакеров / Хабр

Компьютеры всегда были полем боя. Вечная битва взлома и защиты началась с появления первого массового ПК и будет продолжаться пока существует человечество. Первые хакеры были исследователями, они искали способы оптимизировать вычисления, найти более эффективные режимы работы, выжать максимум из скудных возможностей компьютеров. Тогда еще не было термина “хакер”, людей, которые занимались “взломом”, сейчас бы назвали системными программистами и программистами микроконтроллеров, до сих пор бьющихся за каждый лишний байт и пишущих на низком уровне.

Сложно сказать, когда развлечение стало злонамеренным, а потом корыстным. Первоначально, порча данных или железа не приводила к выгоде, потому написание вирусов — был удел одиночек, любителей в хорошем смысле слова, людей не ищущих выгоды.

Все изменила сеть…

Предпосылки возникновения EDR

Очень долго, компьютерные вирусы были чрезвычайно специфическими программами. Им приходилось выживать в очень стесненных условиях слабых компьютеров с ограниченными ресурсами, авторы вирусов были гуру Ассемблера, досконально знали все тонкости работы компьютеров на низком уровне. Но компьютеры становились мощнее, их связала сеть и все это запахло большими деньгами. Взлом был поставлен на поток, теперь это серьезный и крупный бизнес, уязвимости продают за огромные деньги, основной трафик компьютерных сетей — DDoS. Таким же крупным бизнесом стала и защита от атак. Прошли те времена, когда антивирусные программы покупались на дискетах и защищали только один компьютер. Даже сами понятия “вирус” и “антивирус” уже устаревают, целью атак становятся целые организации, а занимаются этим уже не одиночки-энтузиасты.

Но атакующие программы довольно долго оставались все такими же специфическими, их можно было распознать по характерным сигнатурам, особенностям поведения и вектору атаки. Антивирусы работающие по древним “досовским” принципам были довольно эффективны, эвристический анализ позволяет быстро находить шифрующиеся и полиморфные вирусы. Специалисты по безопасности разрабатывали новые методы защиты, основанные на комплексном анализе разных признаков злонамеренной деятельности, таких как: нетипичный сетевой трафик, подозрительная активность аккаунтов пользователей, присутствие на компьютерах подозрительных программ и тп. Системы SIEM (Security Information and Event Management) выявляют зараженные компьютеры благодаря анализу логов корпоративной сети. А локальные системы EPP (Endpoint Protection Platform) следят за порядком на рабочем месте сотрудника по принципу классического антивируса и фаервола.

Казалось бы, все под контролем, но проблема пришла с другой стороны.

Кевин в молодые годы, фото из полицейского участка

Со времен знаменитого Кевина Митника — классическая социальная инженерия не только успешно применяется до сих пор, но и развивается в ногу со временем. Уже не надо самому обзванивать все номера принадлежащие фирме, чтобы найти беспечного сотрудника, который согласится открыть дверь или ввести необходимую взломщику команду. Простейший скрипт разошлет десятки тысяч поддельных писем, бот будет стучаться в мессенджеры и соцсети, а фишинговые сайты соберут богатый урожай паролей. У такой атаки нет особых сигнатур, ее нельзя отследить по логам сетевого экрана. Узкоспециализированная программа, написанная под конкретные меры безопасности, заранее выбранной компании, тоже будет пропущена антивирусом без поднятия тревоги.

Сравнительно недавно, в 2013 году, компанией Symantec была расследована деятельность одной хакерской группировки под названием Thrip. Их действия были очень успешны именно потому, что они практически не использовали традиционный “хакерский софт”, оставляющий привычные следы и хорошо известный современным системам безопасности. Для проникновения в организацию такие хакеры используют социальную инженерию. Чтобы получить привилегии администратора, однократно модифицируют обычную утилиту, не засвечивая одну и ту же сигнатуру при разных взломах. Более того, подобные программы или скрипты используются очень кратковременно и потом сами себя удаляют, не оставляя следов, или хуже того — существуют только в оперативной памяти, никогда не записывая свой код в файлы, храня данные в реестре, а для работы вызывая стандартные powershell.exe или wmic.exe, не поднимающих тревогу у обычных антивирусов. После проникновения в систему используются самые обычные служебные утилиты, которые разрешены политиками безопасности. Например Thrip применяли для проникновения модифицированную пентестерскую программу Mimikatz, “предназначенную для изучения языка C и экспериментов над защитой Windows”, а потом, для удаленного управления взломанными компьютерами, использовали утилиту PsExec фирмы Microsoft из пакета PsTools и другую совершенно легальную программу — LogMeIn. Чтобы своровать данные они использовали не хитрые шпионские программы, а самый обычный FTP-клиент WinSCP.

Подобная активность практически незаметна для средств типа SIEM и EPP.

Принципы работы EDR

В том же 2013 году,

Антон Чувакин(русский специалист по компьютерной безопасности, окончивший ФизФак МГУ, работающий за границей), предложил выделить новую категорию инструментов для предотвращения хакерских атак и назвал их ETDR (Endpoint Threat Detection & Response), позднее общепринятой стала аббревиатура

. Под конечной точкой подразумеваются сервер, десктопная рабочая станция, ноутбук и смартфон.

Антон Чувакин

Чем же отличаются EDR от других, более традиционных методов защиты?

Главное отличие EDR от SIEM — это работа с локальными данными и логирование событий происходящих на конкретном компьютере. SIEM следит за глобальным сетевым трафиком в организации, заставить эту систему собирать данные с каждого отдельного компьютера очень накладно и потребует слишком больших мощностей.

По сути, это логическое развитие привычных антивирусов и систем EPP, следящих за подозрительной активностью трафика и занимающихся поиском известных вредоносных программ. Но если антивирусы отлавливают вредоносный софт в момент его запуска, инструменты EDR работают глубже.

Любая система EDR состоит из нескольких типичных модулей, взаимодействие которых можно разобрать на примере EDR фирмы Comodo Cybersecurity, которая выложила исходный код Open EDR в общий доступ:

- Core Library — базовый фреймворк, который содержит основные функции и является ядром системы;

- EDR Agent service — собственно само приложение EDR;

- Process Monitor — DLL-библиотека, которая внедряется в различные процессы для перехвата вызовов API и инструментарий для работы с ней;

- File filter driver — мини-фильтр файловой системы, который перехватывает запросы ввода-вывода файловой системы, отслеживает доступ к реестру, обеспечивают защиту компонентов и настроек EDR и тп;

- Network monitor — компонент мониторинга сетевой активности;

Гибкие настройки позволяют отфильтровать ложные тревоги и отрегулировать систему для конкретной специфики сети в организации, а ядро системы закапывается на очень глубокий уровень, используя для этого “хакерские технологии”, такие как Rootkit.

Помимо сигнатурного и эвристического анализа, EDR непрерывно сканирует систему на предмет IoC (Indicator of Compromise — Индикатор компрометации) и IoA (Indicators of Attack — Индикатор атаки), выслеживая определенные признаки, которые могут говорить о попытке вторжения: фишинговые письма, обращение на подозрительные IP-адреса, отслеживание хешей вредоносных файлов, значения реестра и тп.

Кажется, что все это не очень сильно отличается от обычного антивируса и фаервола? Не совсем.

Искусственный интеллект стоит на страже

Некоммерческая организация

MITRE Corpнакопила большой массив данных из логов сканирования корпоративных сетей и конечных точек, собранных во время проникновения злоумышленников в системы, а также пентестинга и собственных исследований, систематизировав их и вычленив основные тактики атак. Первый вариант базы был представлен в 2013 году, с каждым годом она расширялась и дополнялась.

Термином Threat Intelligence (Анализ угроз) называется анализ данных получаемых EDR при сканировании, когда они сопоставляются с известными тактиками злоумышленников. При получении положительной корреляции с паттернами MITRE ATT&CK, система поднимет тревогу, а при необходимости может инкапсулировать угрозу в “песочницу” и отключить подозрительные машины от компьютерной сети. При этом, сбор очень подробных и систематизированных логов, позволяет инженерам-безопасникам быстро найти брешь при обнаружении факта проникновения злоумышленников в систему и дальнейшего расследования инцидента.

Недавно британская компания Micro Focus International представила отчет по текущим трендам информационной безопасности. Опрос из 15 пунктов был разослан нескольким сотням специалистам из разных стран. Выяснилось, что 90% пользуются базой MITRE ATT&CK и 93% применяют технологии AI и ML.

Анализ данных с помощью ИИ позволяет перейти на новый уровень, от Threat Intelligence, к Threat Hunting. Специалисты по безопасности моделируют разнообразные атаки на инфраструктуру своей компании, заранее определяют слабые места и принимают меры для их укрепления.

Еще один вектор для приложения ИИ в безопасности — анализ поведения сотрудников.

Составляется карта обычной активности в учетной записи работника, согласно которой, его трафик и запущенные программы более-менее одинаковые день ото дня. И если вдруг выясняется, что он залогинился глубокой ночью, запускает нетипичный для него софт и пытается обратиться к неизвестному адресу в инете — система поднимет тревогу и может заблокировать аккаунт.

Будущее рядом

Канадский научный фантаст Питер Уоттс в своей мрачной трилогии Рифтеры, действие которой происходит в ближайшем будущем, описывает некий “зельц” — умный гель, состоящий из нервных клеток коры головного мозга, культивированных на искусственном субстрате. Ученые научились образовывать в нем связи наподобие тех, что есть в человеческом мозгу, и создавать на его основе высокопроизводительные биокомпьютеры, превосходящие по мощности компьютерные нейросети. С особенностями “мышления” подобных устройств связана главная интрига трилогии, но я расскажу только об одной области их применения.

В будущем, компьютерные вирусы и сетевые атаки настолько забили все информационные каналы, что интернет, в нашем современном понимании, перестал существовать. Тогда, в качестве антивирусов, приспособили “умные гели”, которых нельзя было обмануть простым шифрованием и полиморфизмом, они на лету отслеживали паттерны взлома и моментально его пресекали. Эта мера полностью очистила компьютерные сети от подобных угроз.

Кто знает. Может базы данных подобные той, что собирает MITRE и машинное обучение, очистят инет от вирусов быстрее, чем предполагал Питер Уоттс? Хотя, ведь киберпреступники тоже могут пользоваться технологиями ИИ. Более того, есть свидетельства, что они их уже освоили…

Что такое Endpoint Detection and Response (EDR)? >_

Исследовательская и консалтинговая компания, специализирующаяся на рынках информационных технологий Gartner определяет технологию Endpoint Detection and Response (EDR) как одну из трех основополагающих технологий Security operations center (SOC) (центр мониторинга и оперативного реагирования на инциденты).

EDR — это уже гораздо больше, чем просто передовая защита рабочих станций и серверов от сложных угроз. На протяжении долгого времени рабочие места остаются ключевой целью злоумышленников и самыми распространёнными точками входа в инфраструктуру организаций, что требует должного внимания и соответствующей защиты. Исходя из этого EDR стремительно становится движущей силой повышения уровня зрелости и эффективности современных SOC.

Давайте разберемся почему?

EDR как инструмент для обнаружения сложных угроз

Стоит понимать что сложные угрозы как правило это ряд целенаправленных мероприятий направленных на проникновение в структуру организации и они не ограничиваются только запуском вредоносного исполняемого файла (который может быть обнаружен антивирусом методом сравнения с базой сигнатур) а могут включать атаки с использованием неизвестного вредоносного кода, скомпрометированных учетных записей, без файловых методов, легитимных приложений и действий, не несущих под собой ничего подозрительного например криптожекинг и т.д.

В таких случаях EDR может включать, различные технологии обнаружения, работающие в автоматическом, полуавтоматическом режиме, и встроенные инструменты, например:

- антивирус

- движок поведенческого анализа

- песочница

- поиск индикаторов компрометации (IoC)

- Анализ индикаторов атак IoA

- сопоставление с техниками MITRE ATT&CK

- взаимодействие с Threat Intelligence

- ретроспективный анализ

- проактивный поиска угроз (Threat Hunting)

EDR позволяет составлять сложные запросы на поиск подозрительных активностей, вредоносных действий с учетом особенностей защищаемой инфраструктуры но все же стоит помнить что EDR является одним из трех основополагающих систем SOC другие две технологи Security information and event management (SIEM)и Network Traffic Analysis (NTA))

Другими словами данные с EDR о событиях на хостах являются значимым дополнением к информации, генерируемой другими элементами безопасности, которые сопоставляются SIEM системой в центре мониторинга и оперативного реагирования на инциденты. EDR обеспечивает быстрый доступ к уже обогащённым дополнительным контекстом данным c инфраструктуры конечных точек, что позволяет, с одной стороны, быстро идентифицировать ложные срабатывания, с другой, использовать эти данные, как уже обработанный материал при расследовании сложносоставных атак, то есть EDR предоставляет релевантные логи для корреляции с событиями от иных источников, тем самым повышает качество глобальных расследований в SOC.

EDR обеспечивает полностью автоматизированный рабочий процесс управления инцидентами, от обнаружения угроз, до анализа и реагирования. Это позволяет SOC выполнять более эффективно ежедневные задачи, не тратя времени на ручную работу, тем самым снижая затраты на анализ ненужных журналов.

Злоумышленники после проникновения зачастую уничтожают свои следы, но EDR записывает каждое действие атакующих. Вся цепочка событий фиксируется сохраняется для дальнейшего использования. При срабатывании предупреждения любого характера, EDR предоставляет удобный инструментарий, с помощью которого аналитики SOC могут оперативно запрашивать информацию для проверки угроз, устранения ложных срабатываний, а также делать запросы на повторное сканирование ретроспективных данных для повышения эффективности расследования и реагирования.

Все действия на хостах представляются в интерфейсе в виде дерева событий, тем самым помогая аналитикам видеть всю картину развития атаки.

Централизованное хранение телеметрии, объектов и ранее сформированных вердиктов позволяет аналитикам работать с ретроспективными данными в рамках расследования угроз, в том числе и растянутых во времени атак. EDR сегодня – это один из основных источников ценных данных для современного SOC.

В случае обнаружения инцидента, EDR предоставляет расширенные возможности для принятия мер на разных этапах его расследования, например:

- карантин файла,

- выполнение произвольных команд на хосте удаление объекта

- сетевая изоляция хостов.

EDR позволяет незамедлительно реагировать на инциденты за счет наглядного представления информации и централизованной постановки задач, что не требует прямого доступа на атакованный хост, и может управляться с централизованной панели управления.

Как итог написанному, использование EDR в рамках SOC позволит организациям:

- повысить эффективность процесса обработки сложных инцидентов за счет дополнительной видимости уровня конечных точек, возможности проактивного поиска угроз и наглядного предоставления информации об обнаруженных событиях на хостах;

- обогатить SOC предобработанными релевантными данными с рабочих мест и серверов, для сопоставления с логами, предоставляемыми другими источниками для эффективного расследования;

- значительно сократить количество часов, затрачиваемых аналитиками на утомительные, но необходимые задачи, связанные со анализом данных с рабочих мест и серверов, а также реагированию на инциденты.

Навигация по записям

Защита конечных точек от сложных кибератак

Для противодействия комплексным угрозам Solar JSOC предлагает специализированную защиту конечных точек на базе решения класса Endpoint Detection and Response (EDR) «Лаборатории Касперского». Сервис контроля конечных точек и серверов позволяет на ранней стадии выявлять сложные атаки и оперативно реагировать на них. Он подключается как дополнение к базовой услуге Solar JSOC по мониторингу и реагированию на инциденты информационной безопасности.

Благодаря контролю за устройствами сотрудников, которые злоумышленники часто выбирают как исходную точку для проникновения в сеть компании, атаки можно обнаружить быстрее и локализовать еще до того, как заражение приобретет серьезный масштаб. Это, в свою очередь, снижает стоимость инцидентов безопасности для компании. Компонент EDR сигнализирует в том числе и о подозрительной активности на устройствах, не охваченных сервисом по мониторингу и реагированию на инциденты ИБ, что расширяет возможности защиты и локализации угроз.

Автоматический сбор следов присутствия посторонних в инфраструктуре упрощает и ускоряет как реагирование на инциденты, так и их дальнейшее расследование. Компонент EDR обогащает информацию об инцидентах, зафиксированных другими СЗИ, и предоставляет данные по подозрительной активности, не попавшей в их поле зрения.

Сервис подходит организациям, которые уже подписаны на услуги Solar JSOC по мониторингу и реагированию на инциденты ИБ, если они заинтересованы в эффективной защите конечных устройств от сложных атак и стремятся локализовать распространение угрозы в кратчайшие сроки.

Круглосуточный мониторинг конечных точек

Деятельность злоумышленников не останавливается в 18:00. По данным Solar JSOC, в 2020 году 47,2% критических внешних инцидентов происходит ночью. С каждой минутой бездействия размер ущерба возрастает, а нейтрализация угрозы становится во много раз более сложным и трудозатратным процессом. В рамках сервиса мониторинг конечных точек ведется круглосуточно и без выходных 6 филиалами Solar JSOC в разных часовых поясах — так что атака будет остановлена вовремя.

Выявление невидимых для базовых СЗИ угроз

Базовые средства безопасности, такие как антивирус и брандмауэр, защищают от простых угроз, но целенаправленные атаки, подготовленные продвинутыми злоумышленниками, могут обмануть их. Контроль конечных точек и серверов на базе EDR укрепляет защиту от сложных угроз за счет обнаружения угроз не только по сигнатурам, но и по IoC.

Информирование об инцидентах с ручной верификацией

Даже лучшие защитные решения иногда выдают ложную тревогу. Чтобы не беспокоить вас, оповещения об инцидентах перепроверяются вручную, и ложные срабатывания отсеиваются.

Разработка и обновление сценариев выявления новых атак

Злоумышленники постоянно совершенствуют свой арсенал, стремясь обойти средства защиты. Чтобы не пропустить новые атаки, необходимо регулярно разрабатывать актуальные сценарии выявления атак и совершенствовать уже имеющиеся. Эксперты Solar JSOC разрабатывают и совершенствуют правила детектирования инцидентов, проводят ретроспективный анализ событий и выявленных инцидентов для оценки общего уровня защищенности клиента, анализируют информацию о новых угрозах, получаемую из внешних источников и базы знаний Solar JSOC CERT.

Автоматическое реагирование на инциденты или предоставление рекомендаций

Клиенты сервиса могут самостоятельно решить, какую часть действий по реагированию доверить автоматике, а что выполнить силами собственных специалистов по результатам получения рекомендаций и нужно ли привлечь к решению задачи экспертов Solar JSOC (в случае необходимости провести глубокое техническое расследование инцидента). Список доступных автоматических действий ограничен, и их набор всегда согласовывается с заказчиком.

* Anti-Malware. Сравнение услуг коммерческих SOC (Security Operations Center). Часть 1. 2019 г.

Сервис функционирует на базе решения «Лаборатории Касперского» Kaspersky EDR. Возможно как использование ранее приобретенного заказчиком ПО (гибридная схема), так и предоставление в аренду лицензий и аппаратных мощностей для запуска из ядра Solar JSOC в облаке ПАО «Ростелеком» (облачная схема). Между инфраструктурой заказчика и облаком ПАО «Ростелеком» устанавливается защищенный канал связи.

гораздо больше, чем просто стандартная защита

Традиционные вирусы в виде исполняемых файлов, которые отправляются «в массы» для заражения огромного количества компьютеров и устройств, уже контролируются системами защиты (платформы для защиты конечных точек — EndpointProtectionPlatforms). Имеются в виду популярные известные антивирусы, которые, как следует из названия, защищают систему пользователя. Но проблема заключается в том, что кибер-преступники существенно эволюционировали за последние годы, поменяв манеры атак.

Кибер-преступники меняют свои споты каждый день, и теперь они в основном сфокусированы на угрозах повышенной сложности (advancedthreats). Прямые атаки, ransomware (угрозы-«шифровальщики» типа Cryptolocker, который осуществляет кражу информации с зараженного компьютера), атаки «нулевого дня», постоянные угрозы повышенной сложности… они все очень распространены на рынке. Предприятия и обычные домашние пользователи ежедневно подвержены риску не только кражи информации, они могут стать жертвами вымогательства денег. Это также может негативно отразиться и на компании, если она пострадает от атаки и ее репутации будет нанесен ущерб.

К счастью, индустрия информационной безопасности уже начала реагировать на новые угрозы и многие крупные игроки на этом рынке уже анонсировали платформы, которые далеко выходят за рамки просто защиты Вашей системы: такие системы могут обнаруживать угрозы повышенной сложности, одновременно реагируя на возможные инциденты. В данном случае мы говорим о платформах EDR (EndpointDetectionandResponse) для обнаружения атак на конечные точки и реакции на них. Этот термин был придуман в 2013 году аналитиком Gartnerпо безопасности Антоном Чувакиным. Отслеживая данную тенденцию, в PandaSecurityсоздали свой продукт – PandaAdaptiveDefense 360.

«Защита, предлагаемая решениями класса EPP (EndpointProtectionPlatform), включая те, которыми обладают традиционные антивирусы, уже недостаточна», — объясняет Эдуардо Фернандес Канга, эксперт в PandaSecurity. «Антивирусы все еще важны, т.к. они являются продуктами, которые защищают от известных угроз. Проблема в том, что некоторые новые угрозы все-таки способны проникнуть в систему. Поэтому недостаточно просто защищать свою систему: Вам также необходим инструмент, который позволит Вам обнаруживать новые угрозы. Нельзя сказать, что мы способны блокировать все вредоносные программы, но мы можем обнаружить их и прореагировать наилучшим образом», — добавил он.

Комплексное и настраиваемое решениеЭто как раз то место, где начинает играть свою роль решение, подобное AdaptiveDefense 360. Разработанное экспертами Pandaв течение пяти лет, данное решение совместимо с Windowsи скоро станет доступным и для устройств Android. «Решения защиты, которые обнаруживают угрозу, всегда генерируют идентификатор и включают ее в черный список. Проблема заключается в том, что если существует исполняемый файл, который не представлен в этом черном списке, то решение предполагает, что данный файл «хороший» и ничего не предпринимает против него. Однако, AdaptiveDefenseне полагается только на черный список. Он подозрителен ко всему, что запускается на конечной точке», — подчеркивает наш эксперт.

Итак, как работает данная платформа? Первое, что она делает, — это устанавливает агента на устройстве пользователя. Затем она анализирует поведение каждого приложения, которое запускается в системе, и отправляет эту информацию о поведении в облако. С помощью больших данных и средств интеллектуального анализа данных, Pandaспособна классифицировать 95% всех приложений, по которым поступает информация, включая невредоносные программы (goodware) и вредоносные программы (malware). Чтобы покрыть оставшиеся 5%, Pandaподключает свою группу экспертов-аналитиков, которые способны проанализировать и классифицировать то, что попало в систему.

Важным отличием, по сравнению с другими решениями, представленными на рынке, является то, что AdaptiveDefense «создает для клиента белый список, который используется для анализа исполняемых файлов», — говорит Фернандес. Кроме этого, платформа не просто классифицирует исполняемые файлы, но также отслеживает, чтобы их поведение не менялось. «Обычно решения с белым списком не способны обнаруживать изменения, после того как они классифицировали исполняемый файл в качестве невредоносной программы. Однако мы создаем шаблон для каждого исполняемого файла, поэтому если позже файл меняется и становится отличным от шаблона, генерируется предупреждение», — добавляет наш эксперт.

Эта последняя часть является важным фактором, который позволяет клиентам работать с уязвимыми приложениями, такими как старые версии Java, Chromeили InternetExplorer. «Многие компании вынуждены использовать только такие программы, которые работают с этими приложениями. Следовательно, единственный способ, когда они могут быть защищены при использовании таких программ, — это использовать системы, подобные AdaptiveDefense», — объясняет Фернандес.

Полный контроль информационного потока в организацииДругое преимущество AdaptiveDefenseзаключается в том, что он позволяет системному администратору точно знать, какой ущерб компьютеру был нанесен каждой вредоносной программой. Более того, решение позволяет Вам знать и контролировать, кто имеет доступ к этим вредным исполняемым файлам. Например, речь может идти о случае, когда сотрудник подключается к конфиденциальной информации и отправляет ее кому-то за пределы компании. AdaptiveDefense, хотя и не блокирует подобные действия, но способен обнаружить их и проинформировать об этом администраторов.

На самом деле, делая шаг вперед, AdaptiveDefense– это мощный инструмент, позволяющий точно проанализировать, понять и визуализировать поток информации, который возникает внутри Вашей организации, является исходящим из нее или наоборот. «Администратор может узнать, кто, как и когда получал доступ к тем или иным данным, со всеми вытекающими отсюда преимуществами», — резюмировал Фернандес Канга.

Оригиналстатьи: EDR technology – much more than just standard protection

Panda Security вРоссии

+7(495)105 94 51, [email protected]

http://www.pandasecurity.com

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

«EDR Оптимальный – новый уровень вашего антивируса» — GlobalCIO|DigitalExperts

Редакция Global CIO

Сегодня компаниям любого масштаба и сферы деятельности необходимы дополнительные решения по выявлению целенаправленных атак и сложных угроз – тех, которые научились обходить традиционные инструменты защиты. Интегрированная платформа EDR Оптимальный + Sandbox производства «Лаборатории Касперского» предназначена для того, чтобы оснастить решением класса EDR компании среднего и малого бизнеса. Это оптимальный стек решений, с которым может работать даже сотрудник отдела ИТ, не обладающий большой экспертизой в кибербезопасности. Подробнее – рассказывает руководитель направления Кaspersky Аnti Targeted Аttack Platform Евгений Бударин.

Евгений, давайте начнем с оценки того, как меняется рынок информационной безопасности, какие новые типы угроз появляются и как на них нужно реагировать?

– Наши исследования показывают, что количество атак и видов вредоносных кодов с каждым годом растет. Несомненно, это связано с многообразием современных ИТ-решений, сервисов, интерфейсов для подключения, то есть, с точки зрения злоумышленника – способов атаковать конечное устройство пользователя. К примеру, еще в начале 2000-х годов основным инструментом проникновения был USB-накопитель, но когда сотрудники начали чаще пользоваться Интернетом и корпоративной почтой, злоумышленники переключились на эти каналы. Больше сервисов – больше возможностей для заражения устройства, в том числе и с помощью социальной инженерии, когда преступник, изучая жертву, подбирает наиболее удобные инструмент и способ атаки.

В то же время в течение последних 5-7 лет мы наблюдаем изменения в поведении злоумышленников. Если раньше они, как правило, заражая устройство, быстро выдавали себя – например, сразу шифровали данные и вымогали деньги, – то сегодня им стало интереснее находиться в инфраструктуре компании как можно дольше, скрывая следы своего присутствия. Таким образом они могут реализовывать разные сценарии: торговать доступом к инфраструктуре, собирать конфиденциальную информацию с целью перепродажи, заниматься кибершпионажем. При этом с виду, по отчетам антивируса, в инфраструктуре всё нормально, и только после глубокого анализа можно понять, что в ней происходят какие-то неестественные процессы. К тому же вредоносные программы имеют уже не однонаправленное действие. Сейчас это всё чаще универсальные инструменты, которые в зависимости от локации запуска приобретают различные функциональные возможности, заложенные в него его разработчиком или получают новые команды налету после подключения к центру управления. Кстати, популярный в последнее время сценарий: злоумышленники сначала крадут конфиденциальные данные у компании, потом шифруют всё, и, если жертва отказывается платить, – публикуют украденную информацию в публичном доступе в интернете. Таким образом они используют угрозу раскрытия данных как дополнительный рычаг воздействия в вымогательстве.

Сразу отмечу, что антивирус при этом не потерял актуальность – он защищает от основной массы угроз. Однако сегодня для организации полноценной системы ИБ организации требуются дополнительные программные средства, которые позволяют смотреть на инфраструктуру изнутри и сопоставлять подозрительные факты из различных источников, формирующие вредоносную активность. Я говорю о решениях класса EDR, Endpoint Detection and Response. Раньше они применялись преимущественно ИБ-подразделениями, обладающими определенными компетенциями в этой области, но с появлением интегрированной платформы EDR Оптимальный + Sandbox стали доступны гораздо большему количеству пользователей, в том числе компаниям сегмента SMB.

Современная система ИБ в организации – это целый комплекс работающих вместе программных и аппаратных средств, защита BIOS, операционной системы, сетевого оборудования. Почему, несмотря на такой большой пласт инструментов, для полноценной защиты нужно что-то еще?

– В ходе расследований, которые проводит наше подразделение Incident Response, мы, в том числе, изучаем, как злоумышленник проникает в периметр сети, какие данные ищет, отслеживаем все его действия, обходные решения, тактики. Достаточно часто оказывается, что антивирус не может детектировать атаку, поскольку злоумышленник, например, использует социальную инженерию или не закрытую патчем уязвимость ПО и таким образом внедряет на машину пользователя средство удаленного подключения и администрирования. С точки зрения антивируса это легитимное программное обеспечение, антивирус не может знать, кто именно таким способом подключается к инфраструктуре.

Поэтому в сложившихся условиях недостаточно иметь только превентивный инструмент защиты, который отличает вредоносное поведение от невредоносного. Вместе с ним необходимо использоватьрешения, которые в нужное время «подсвечивают» подозрительные активности и предоставляют офицеру безопасности не только необходимые данные для исследования, но и инструменты для быстрого реагирования на выявленные угрозы. Потребность в таком решении с каждым годом растет, мы наблюдаем ее не только в крупных компаниях, но и во всех остальных, где ИБ только начинает формироваться.

Что касается других средств защиты, от вендоров оборудования, разработчиков операционных систем, – думаю, что их основная цель не в том, чтобы выстроить непробиваемую защиту на своём уровне. Они, конечно, занимаются безопасностью, но это не главный фокус при разработке продуктов. Достаточно вспомнить громкие истории, когда из-за уязвимостей в процессорах, жестких дисках или операционной системе случались масштабные инциденты.

Вы сказали, что стек Kaspersky EDR Оптимальный + Sandbox позволит расширить количество пользователей, которым доступны решения класса EDR. Для кого этот стек предназначен, и в чем его специфика?

– Еще в начале 2016 года мы выпустили продукт Kaspersky Anti Targeted Attack (KATA), на базе которого, в том числе, предоставляем заказчикам песочницу (Sandbox). Чуть позже на базе KATA появилось решение Kaspersky Endpoint Detection and Response (KEDR), для клиентов, которые нуждаются в дополнительных средствах обнаружения атак. Однако этот стек решений довольно требователен к собственной экспертизе заказчика: чтобы эффективно обрабатывать зафиксированные события, офицер ИБ, который управляет системой, должен быть максимально вовлечен в данный процесс и обладать хорошей экспертизой – это очень дорогие для компании сотрудники, которых на рынке мало. В компаниях SMB информационной безопасностью зачастую занимается ИТ-отдел, но и им также, на своем уровне, требуется инструмент для защиты от сложных и уклоняющихся от обнаружения атак.

Таким образом, хотя антивирусы успешно выявляют основную часть угроз на периметре и конечных точках, используя для обнаружения не только сигнатурный метод, но и интеллектуальные компоненты (эвристику, анализ поведения), определенная доля атак может пройти незамеченной встроенными средствами обнаружения. Связка Kaspersky EDR Оптимальный с песочницей позволяет обнаружить большинство из этих оставшихся угроз и еще больше сократить для компании риски ИБ. В этом интегрированном решении мы предоставляем песочницу, которая позволит выявить новые угрозы и автоматически заблокировать их антивирусом, а также инструментарий EDR для выявления событий, связанных с вредоносной активностью.

EDR – первая составляющая бандла KEDR Оптимальный + Sandbox, но предоставляется это решение в «оптимизированном» виде. Что это означает?

– KEDR Оптимальный – действительно не совсем типичный для класса EDR продукт. Это расширение для нашего антивирусного решения Kaspersky Endpoint Security для бизнеса, которое позволяет собирать события, связанные с определенной угрозой, обнаруженной антивирусом.

Приведу практический пример. Когда вы изучаете отчет о вирусной активности в инфраструктуре, состоящей из множества машин, то видите большое количество угроз, детектированных антивирусом – но при этом они могут быть неравномерно распределены по всем машинам в сети. У въедливого сотрудника ИБ могут возникнуть вопросы, почему на конкретной машине киберугрозы обнаруживались чаще, чем у других: дело в неаккуратном поведении пользователя или в чем-то еще? Откуда приходят атаки – снаружи, или вредоносная программа уже внутри? Ответы на такие вопросы позволят более качественно расследовать инцидент и принять меры по противодействию дальнейшему распространению угрозы.

EDR Оптимальный аккумулирует всю необходимую информацию для расследования. В то время, как антивирус детектирует вредоносный объект, EDR собирает события, связанные с ним: откуда появился объект, кто его запустил, что еще скачивалось по ссылке вместе с вирусом, какие процессы параллельно запускались, к каким процессам обращался вирус. Типичная ситуация: злоумышленник минует антивирусную защиту и с помощью исходного вредоноса-загрузчика (downloader) закачивает средство удаленного администрирования. Антивирус может заблокировать загрузчик и отчитаться об успешном отражении атаки, а злоумышленник продолжит иметь доступ к зараженной машине. Задача EDR – указать специалисту ИБ на все взаимосвязи, которые создал вредоносный образец, чтобы провести качественное расследование, а также поискать эти признаки вредоносной активности на других устройствах сети.

EDR Оптимальный, в отличие от классической EDR, – простой продукт, с которым справится даже ИТ-специалист, не обладающий большим опытом в области ИБ. С помощью этого инструмента он сможет из единой консоли антивирусного ПО сопоставить события, сопутствующие детектированию, принять решение об автоматической блокировке всех объектов, которые проявили вредоносные свойства, и привести инфраструктуру в исходное состояние.

Помимо простоты использования, насколько версия EDR, входящая в интегрированную платформу, отличается от классического EDR-решения?

– Полноценный EDR собирает не только события, связанные с обнаружением, а абсолютно все события с конечных точек и хранит их сколь угодно долго. Специалист с достаточным уровнем квалификации может не только привязать свой поиск к срабатываниям антивируса, но и стать инициатором поиска, зная, какие процессы и события в его инфраструктуре не являются типовыми и вызывают подозрение. Кроме того основываясь на своем опыте и знании какие актуальные методы атак используют злоумышленники, он может произвести поиск признаков наличия таковых в своей инфраструктуре, а EDR поможет ему с этим предоставив удобный инструмент и подсветив моменты, на которые стоит обратить внимание в первую очередь. EDR Оптимальный в свою очередь предсказывает дальнейшие события по уже известной зацепке.

Песочница – второй компонент интегрированной платформы KEDR Оптимальный + Sandbox. Какие функции она выполняет?

– Еще раз подчеркну, что в продуктовом портфеле EDR и песочница – два независимых продукта, в данном случае объединенные в интегрированную платформу и являющиеся дополнением к антивирусу. Sandbox – выделенная на физическом или виртуальном сервере заказчика изолированная среда, в которую антивирус в автоматическом режиме отправляет объекты, требующие дополнительной, более глубокой проверки. Для этого песочница эмулирует действия пользователя с подозрительным объектом: запускает его так, как делал бы пользователь, дает образцу взаимодействовать с окружением, в том числе с интернет-ресурсами. Например, если объект запрашивает соединение с командным центром, чтобы получить дальнейшие инструкции, песочница может ему этот доступ предоставить.

Вредоносный объект можно выявить на разных этапах эмуляции, но полный цикл проверки занимает около 100 секунд. Важно, что при этом песочница учитывает и такие уловки, при которых вредоносный объект поначалу «затаивается» и запускается только через определенное время. В составе решения есть разнообразные технологии по выявлению попыток сокрытия присутствия объекта в операционной системе.

После эмуляции и вердикта песочницы антивирус автоматически принимает решение – удалить объект или пропустить.

Как лицензируется Kaspersky EDR Оптимальный и насколько решение окупается, например, в компании сегмента SMB?

– Вопрос подсчета окупаемостирешений ИБдостаточно болезненный для большинства заказчиков. Если сравнить стоимость внедрения решения со средней статистикой ущерба, который причиняют отрасли заказчика кибермошенники, результат окажется не совсем правильным. Более точные данные можно получить, если провести экспертизу и создать модель угроз. В свою очередь, у нас есть обоснование внедрения продукта, где приводится формула, по которой заказчик может соотнести свои риски со стоимостью владения продуктом и увидеть перспективу окупаемости.

EDR Оптимальный лицензируется по количеству защищаемых устройств. При этом, в отличие от более «тяжелых» решений, продукт не требует дополнительных серверных мощностей, управление и хранение телеметрии обеспечивается тем же сервером администрирования, что используется и для антивируса. По сути, для заказчика это просто новый тип лицензии антивируса, который активирует дополнительные возможности. Sandbox, конечно, требует физических мощностей, но не слишком больших. К тому же песочницу можно развернуть в виртуальной среде или разместить на небольших мощностях, сопоставимых с рабочей станцией и объединив в кластер. Лицензирование Sandbox – по количеству подключенных к нему антивирусов.

В чем преимущество этого стека решений «Лаборатории Касперского», есть ли у него аналоги в России или за рубежом?

Думаю, что решение класса EDR должно органично встраиваться в существующей стратегию развития защиты ИТ-инфраструктуры заказчика. И так как в России Kaspersky Endpoint Security для бизнеса очень популярен, решение Kaspersky EDR для Бизнеса Оптимальный станет следующей ступенью развития защиты от более сложных угроз. Решения класса EDR становятся все популярнее во всем мире и рынок уже стал достаточно конкурентным.

О преимуществах решений «Лаборатории Касперского» лучше всего говорят непредвзятые мнения заказчиков и их опыт использования, а также оценка ведущих аналитических агенств. Например, в 2020 году решение Kaspersky Endpoint Detection and Response было удостоено премии Gartner Peer Insights Customers Choice, а также признан технологическим лидером среди EDR решений по оценке Quadrant Knowledge Solutions. Уверен, что и KEDR Оптимальный с Kaspersky Sandbox наши заказчики и аналитики оценят так же позитивно. Мы всегда прислушиваемся к мнению заказчиков и анализируем потребности рынка в целом, дорабатывая наши решения и обеспечивая оперативную техническую поддержку по всему миру.

Что такое обнаружение конечной точки и ответ? | EDR Безопасность

Новые возможности EDR улучшают анализ угроз

Новые функции и услуги расширяют возможности решений EDR по обнаружению и расследованию угроз.

Например, сторонние службы анализа угроз, такие как McAfee Global Threat Intelligence, повышают эффективность решений безопасности конечных точек. Службы анализа угроз предоставляют организации глобальный пул информации о текущих угрозах и их характеристиках.Этот коллективный разум помогает повысить способность EDR выявлять эксплойты, особенно многоуровневые атаки и атаки нулевого дня. Многие поставщики средств защиты EDR предлагают подписку на анализ угроз как часть своего решения для защиты конечных точек.

Кроме того, новые возможности расследования в некоторых решениях EDR могут использовать искусственный интеллект и машинное обучение для автоматизации этапов следственного процесса. Эти новые возможности позволяют изучить базовое поведение организации и использовать эту информацию вместе с множеством других источников информации об угрозах для интерпретации результатов.

Другой тип информации об угрозах — это проект «Тактика, методы и общие знания» (ATT & CK), который реализуется некоммерческой исследовательской группой MITER, работающей с правительством США. ATT & CK — это база знаний и структура, построенная на изучении миллионов реальных кибератак.

ATT & CK классифицирует киберугрозы по различным факторам, таким как тактика, использованная для проникновения в ИТ-систему, тип использованных уязвимостей системы, используемые вредоносные инструменты и преступные группы, связанные с атакой.Основное внимание в работе уделяется выявлению шаблонов и характеристик, которые остаются неизменными независимо от незначительных изменений эксплойта. Такие детали, как IP-адреса, ключи реестра и номера доменов, могут часто меняться. Но методы злоумышленника — или «способ действия» — обычно остаются теми же. EDR может использовать это обычное поведение для выявления угроз, которые могли быть изменены другими способами.

Поскольку профессионалы в области ИТ-безопасности сталкиваются со все более сложными киберугрозами, а также с большим разнообразием по количеству и типам конечных точек, получающих доступ к сети, им требуется дополнительная помощь со стороны автоматизированного анализа и реагирования, которые предоставляют решения для обнаружения конечных точек и реагирования.

Что такое обнаружение конечных точек и реагирование на них? A Definition of Endpoint Detection & Response

Endpoint Detection and Response, определенное в Data Protection 101, нашей серии статей по основам безопасности данных.

Определение обнаружения и реагирования на конечные точки

Антон Чувакин из Gartner впервые ввел термин «Обнаружение угроз и реагирование на конечные точки» (ETDR) в июле 2013 года для определения «инструментов, в первую очередь ориентированных на обнаружение и расследование подозрительных действий (и их следов) и других проблем. на хостах / конечных точках.«Это относительно новая категория решений, обычно называемая обнаружением и реагированием конечных точек (EDR), которую иногда сравнивают с Advanced Threat Protection (ATP) с точки зрения общих возможностей безопасности.

Обнаружение конечных точек и реагирование на них — это новая технология, которая удовлетворяет потребность в постоянном мониторинге и реагировании на расширенные угрозы. Можно даже сказать, что обнаружение конечных точек и реагирование на них — это форма расширенной защиты от угроз.

Как работает обнаружение конечных точек и реагирование на них

Инструменты обнаружения и реагирования конечных точек работают путем мониторинга конечных точек и сетевых событий и записи информации в центральную базу данных, где происходят дальнейший анализ, обнаружение, расследование, составление отчетов и оповещение.Программный агент, установленный в хост-системе, обеспечивает основу для мониторинга событий и создания отчетов.

Постоянный мониторинг и обнаружение облегчаются за счет использования аналитических инструментов. Эти инструменты определяют задачи, которые могут улучшить общее состояние безопасности компании за счет выявления, реагирования и отражения внутренних угроз и внешних атак.

Не все инструменты обнаружения конечных точек и реагирования работают одинаково или предлагают одинаковый спектр возможностей. Некоторые инструменты обнаружения конечных точек и реагирования выполняют дополнительный анализ агента, в то время как другие сосредоточены на серверной части через консоль управления.Некоторые различаются по срокам и объему сбора, а также по способности интеграции с поставщиками аналитики угроз.

Однако все инструменты обнаружения конечных точек и реагирования выполняют одни и те же основные функции с одной и той же целью: предоставлять средства для непрерывного мониторинга и анализа для более быстрого выявления, обнаружения и предотвращения сложных угроз.

Обнаружение конечных точек и реагирование: не только инструменты, но и возможности

Хотя Антон Чувакин ввел термин «обнаружение конечных точек и реагирование» для классификации появляющегося набора инструментов, этот термин также может использоваться для описания гораздо более широкого набора возможностей безопасности. .Например, инструмент может предлагать обнаружение конечной точки и ответ в дополнение к управлению приложениями, шифрованию данных, управлению и шифрованию устройств, управлению привилегированными пользователями или управлению доступом к сети.

Как инструменты обнаружения конечных точек, так и инструменты реагирования, а также инструменты, предлагающие EDR как часть более широкого набора возможностей, подходят для множества сценариев использования видимости конечных точек. Антон Чувакин классифицирует эти случаи по трем более широким категориям видимости конечных точек (которые не учитывают «ответную» часть EDR):

- Поиск и исследование данных

- Обнаружение подозрительной активности

- Исследование данных

Наиболее частое обнаружение конечных точек и Инструменты ответа обращаются к части «ответа» с помощью сложной аналитики, которая выявляет закономерности и обнаруживает аномалии, такие как редкие процессы, странные или нераспознанные соединения или другие рискованные действия, отмеченные на основе базовых сравнений.Этот процесс можно автоматизировать, чтобы при возникновении аномалий вызывалось предупреждение для немедленных действий или дальнейшего расследования. Многие инструменты обнаружения конечных точек и реагирования также позволяют проводить анализ данных вручную или под руководством пользователя.

Потребность в безопасности конечных точек

Обнаружение конечных точек и реагирование на них все еще является новой областью, но возможности EDR быстро становятся важным элементом решения корпоративной безопасности. Организации, которые ищут наиболее совершенную доступную систему безопасности, должны обращать внимание на возможности EDR при оценке поставщиков.

Вот несколько ключевых функций EDR, на которые следует обратить внимание при рассмотрении решения по обеспечению безопасности конечных точек:

- Фильтрация : Решения более низкого качества, как правило, борются с фильтрацией ложных срабатываний. Оповещения запускаются для событий, которые теперь являются угрозами, создавая утомление от предупреждений и увеличивая вероятность того, что реальные угрозы проскользнут незамеченными.

- Advanced Threat Blocking : хорошее решение предотвратит угрозы в момент их обнаружения и в течение всего периода атаки.Постоянные атаки могут в конечном итоге преодолеть меры безопасности для продуктов с более слабыми предложениями.

- Возможности реагирования на инциденты : Поиск угроз и реагирование на инциденты могут помочь предотвратить полномасштабные утечки данных. Наличие решения, которое помогает сотрудникам службы безопасности в этих усилиях, имеет решающее значение для DLP.

- Множественная защита от угроз : Расширенные атаки или, возможно, несколько различных атак одновременно могут привести к перегрузке конечной точки, если установленное решение безопасности не подготовлено для одновременной обработки нескольких типов угроз (т.е. программы-вымогатели, вредоносные программы, подозрительные перемещения данных).

Для предприятий, которым требуется расширенная защита от угроз, EDR очень востребован. Преимущества, полученные за счет непрерывной видимости всей активности данных, делают обнаружение конечных точек и реагирование на них ценным компонентом любого стека безопасности.

Теги: Защита данных 101

Что такое Безопасность при обнаружении и реагировании конечных точек (EDR)

Что такое EDR?

Проще говоря, Endpoint Detection and Response (EDR) — это решение для кибербезопасности, которое обнаруживает и устраняет киберугрозы путем постоянного мониторинга конечных устройств и анализа данных конечных точек.

Gartner более формально определяет EDR как решение, которое «записывает и хранит поведение на уровне конечной системы, использует различные методы анализа данных для обнаружения подозрительного поведения системы, предоставляет контекстную информацию, блокирует вредоносную активность и предоставляет предложения по исправлению для восстановления затронутых систем».

Настоящий инструмент EDR должен иметь следующие возможности:

- Поиск и расследование происшествий

- Сортировка предупреждений или проверка подозрительной активности

- Обнаружение подозрительной активности

- Поиск угроз или исследование данных

- Прекращение вредоносной активности

Совет эксперта

В чем разница между EDR и антивирусом? Antivirus — это компонент защиты конечных точек, предотвращающий проникновение киберугроз в сеть.Когда угрозы проскакивают мимо антивируса, EDR обнаруживает эту активность и позволяет командам сдерживать противника, прежде чем он сможет продвинуться в сети.

Что следует искать в решении EDR?

Понимание ключевых аспектов безопасности EDR и их важности поможет вам лучше понять, что искать в решении. Для важно найти решение безопасности EDR, которое может обеспечить высочайший уровень защиты при минимальных усилиях и инвестициях. повысит ценность вашей группы безопасности без истощения ресурсов.Вот шесть ключевых аспектов EDR, на которые следует обратить внимание:

1. Видимость:

Видимость в реальном времени на всех ваших конечных точках позволяет вам отслеживать действия злоумышленников, даже когда они пытаются проникнуть в вашу среду, и немедленно их останавливать.

2. База данных угроз:

Эффективный EDR требует огромного количества телеметрии, собираемой с конечных точек и обогащенной контекстом, чтобы ее можно было обнаружить на предмет признаков атаки с помощью различных аналитических методов.

3.Поведенческая защита:

Если полагаться только на методы на основе сигнатур или индикаторы взлома (IOC), то это приведет к «тихому сбою», который может привести к утечкам данных. Эффективное обнаружение конечных точек и реагирование требуют поведенческих подходов, которые ищут индикаторы атаки (IOA), поэтому вы будете предупреждены о подозрительных действиях до того, как может произойти компрометация.

4. Проницательность и разведка:

Решение для обнаружения конечных точек и реагирования, которое объединяет аналитические данные об угрозах, может предоставить контекст, в том числе подробные сведения о приписанном противнике, который атакует вас, или другую информацию об атаке.

5. Быстрый ответ:

EDR, который позволяет быстро и точно реагировать на инциденты, может остановить атаку до того, как она станет нарушением, и позволит вашей организации быстро вернуться к работе.

6. Облачное решение:

Наличие облачного решения для обнаружения и реагирования конечных точек — единственный способ обеспечить нулевое воздействие на конечные точки, при этом обеспечивая возможность выполнения таких функций, как поиск, анализ и расследование, точно и в режиме реального времени.

Как работает EDR?

РешенияEDR работают, обеспечивая непрерывную и полную видимость в реальном времени того, что происходит на ваших конечных точках.Затем к данным конечных точек применяются поведенческий анализ и практическая информация, чтобы предотвратить превращение инцидента в нарушение.

Инструмент EDR CrowdStrike, Falcon Insight, делает это с помощью:

Автоматически обнаруживает незаметных злоумышленников

Falcon Insight сочетает всестороннюю видимость на всех конечных точках с IOA, а применяет поведенческую аналитику, которая анализирует миллиарды событий в реальном времени. автоматически обнаруживает следы подозрительного поведения.

Понимание отдельных событий как части более широкой последовательности позволяет агенту Falcon Insight применять логику безопасности, полученную из CrowdStrike Intelligence.Если последовательность событий соответствует известному IOA, агент Falcon определит действие как вредоносное и автоматически отправит предупреждение об обнаружении. Пользователи также могут создавать свои собственные поисковые запросы за период до 90 дней с облачной архитектурой Falcon Insight, возвращающей результаты запроса за пять секунд или меньше.

CrowdStrike Global Threat Report за 2021 год

Загрузите Global Threat Report за 2021 год , чтобы выявить тенденции в постоянно меняющихся тактике, методах и процедурах злоумышленников, которые наши команды наблюдали в прошлом году.

Загрузить сейчасинтегрируется с анализом угроз

Интеграцияс системой аналитики киберугроз CrowdStrike обеспечивает более быстрое обнаружение действий и тактик, методов и процедур (ДТС), идентифицированных как вредоносные. Это предоставляет контекстуализированную информацию, которая включает в себя атрибуцию, где это уместно, предоставляет подробную информацию о противнике и любую другую информацию, известную об атаке.

Операционные центры безопасности (SOC) и аналитики безопасности получают подробное описание, в котором указывается, «кто, почему и что» произошло при событии , что дает организациям возможность лучше подготовиться к защите.

Управляемый поиск угроз для проактивной защиты

Являясь частью платформы Falcon, служба управляемого поиска угроз Falcon OverWatch ™ добавляет дополнительный уровень защиты с помощью команды опытных охотников, действующих от имени клиента, чтобы гарантировать, что угрозы не будут пропущены и, в конечном итоге, предотвратить мега взлом .

Используя Falcon Insight EDR, члены команды OverWatch активно работают над поиском, исследованием и консультированием по активности угроз в вашей среде. Когда они обнаруживают угрозу, они работают вместе с вашей командой, чтобы отсортировать, расследовать и устранить инцидент, прежде чем он сможет превратиться в полномасштабное нарушение.

Обеспечивает видимость истории и в реальном времени

Falcon Insight действует как цифровой видеорегистратор на конечной точке, записывая соответствующие действия для выявления инцидентов, которые не удалось предотвратить. . Клиентам предоставляется полная видимость всего, что происходит на их конечных точках, с точки зрения безопасности, поскольку агент Falcon отслеживает сотни различных событий, связанных с безопасностью, таких как создание процесса, загрузка драйверов, изменения реестра, доступ к диску, доступ к памяти или сетевые подключения.

Пример интерактивного дерева процессов с контекстом

Это дает группам безопасности необходимую им полезную информацию, в том числе:

- локальные и внешние адреса, к которым подключен хост

- все учетные записи пользователей, которые вошли в систему, как напрямую, так и удаленно

- сводка изменений в ключах ASP, исполняемых файлах и использовании административных инструментов

- выполнения процесса

- как сводная, так и подробная сетевая активность на уровне процессов, включая запросы DNS, подключения и открытые порты Создание архива

- , включая RAR и ZIPS

- использование съемных носителей

Этот полный надзор за деятельностью конечных точек, связанных с безопасностью, позволяет командам безопасности «просматривать» действия злоумышленника в режиме реального времени, наблюдая, какие команды они выполняют и какие методы используют, даже когда они пытаются проникнуть в среду или перемещаться по ней. .

Ускоряет расследования

Обнаружение конечных точекCrowdStrike и реагирование на них может ускорить скорость расследования и, в конечном итоге, исправления, поскольку информация, собранная с ваших конечных точек, хранится в облаке CrowdStrike через платформу Falcon с архитектурой, основанной на ситуационной модели.

Модель отслеживает все взаимосвязи и контакты между каждым событием конечной точки с помощью массивной мощной графической базы данных, которая быстро и масштабно предоставляет подробные сведения и контекст как для исторических данных, так и для данных в реальном времени.Это позволяет службам безопасности быстро расследовать инциденты.

Эта скорость и уровень наглядности в сочетании с интегрированным контекстным интеллектом предоставляют информацию, необходимую для полного понимания данных. . Это позволяет группам безопасности эффективно отслеживать даже самые изощренные атаки и оперативно обнаруживать инциденты, а также сортировать, проверять и расставлять приоритеты, что приводит к более быстрому и более точному устранению последствий.

обеспечивает быстрое и надежное исправление ошибок

Falcon Insight может изолировать конечную точку, что называется «сдерживание сети».«Это позволяет организациям принимать быстрые и мгновенные меры, изолируя потенциально скомпрометированные хосты от всей сетевой активности.

Когда конечная точка находится в состоянии сдерживания, она по-прежнему может отправлять и получать информацию из облака CrowdStrike, но она останется закрытой, даже если соединение с облаком будет разорвано, и будет сохраняться в этом состоянии сдерживания во время перезагрузок.

Когда дело доходит до реагирования на возникающие угрозы, время имеет решающее значение, и тем, кто отвечает за реагирование, необходим всесторонний обзор в реальном времени, чтобы они могли быстро и решительно реагировать.

Falcon Insight включает функцию реагирования в реальном времени, которая обеспечивает улучшенную видимость, что позволяет службам безопасности немедленно понимать угрозы, с которыми они имеют дело, и устранять их напрямую, не оказывая никакого влияния на производительность.

Real Time Response включает два набора встроенных команд, которые вы можете выполнять во время расследования, чтобы ускорить исправление.

Сборщики информации позволяют командам безопасности немедленно понять риск и масштаб расширенной угрозы, выполняя такие задачи, как:

- Изучить файловую систему и извлечь файлы

- Список запущенных процессов

- Извлечь журнал событий Windows

- Запрос реестра Windows

- Список текущих сетевых подключений и конфигурации

- Извлечь память процесса

- Вычислить хэши файлов

- Сбор переменных среды

- Соберите дополнительную желаемую информацию с помощью PowerShell или других инструментов

Действия по устранению позволяют командам оперативно и решительно принимать меры по сдерживанию или устранению угрозы, в том числе:

- Удалить файл

- Убить процесс

- Удалить или изменить ключ или значение реестра Windows

- Поставил напильник

- Запустить сценарий или исполняемый файл

- Зашифровать файл

- Перезагрузка / выключение

Благодаря облачной архитектуре CrowdStrike, легковесному агенту и унифицированной консоли, возможности реагирования в реальном времени могут быть доставлены в любую систему в любой точке мира с нулевым влиянием на стоимость или производительность.

Подробнее

Загрузите нашу техническую документацию о том, как «модель зрелости EDR» может помочь вам выбрать решение, которое наилучшим образом соответствует потребностям вашей организации. Загрузить официальный документ

Почему EDR важен?

К настоящему времени все организации должны знать, что при наличии достаточной мотивации, времени и ресурсов злоумышленники в конечном итоге найдут способ преодолеть вашу защиту, независимо от того, насколько они продвинуты. Ниже приведены некоторые веские причины, по которым EDR должен быть частью вашей стратегии безопасности конечных точек.

Причина №1: только профилактика не может обеспечить 100-процентную защиту

В случае сбоя предотвращения ваша организация может остаться в неведении из-за ее текущего решения по обеспечению безопасности конечных точек. Злоумышленники используют эту ситуацию, чтобы задерживаться и перемещаться по вашей сети.

Причина № 2: злоумышленники могут находиться внутри вашей сети в течение нескольких недель и возвращаться по желанию.

Из-за тихого сбоя злоумышленники могут свободно перемещаться в вашей среде, часто создавая лазейки, которые позволяют им вернуться по своему желанию.В большинстве случаев организация узнает о нарушении от третьей стороны, например от правоохранительных органов или от своих клиентов или поставщиков.

Причина № 3: Организациям не хватает прозрачности, необходимой для эффективного мониторинга конечных точек

Когда нарушение, наконец, обнаружено, организация-жертва может потратить месяцы, пытаясь исправить инцидент, потому что ей не хватает видимости, необходимой для того, чтобы точно увидеть и понять, что произошло, как это произошло и как это исправить — только для того, чтобы увидеть, как злоумышленник возвращается в течение дело дней.

Причина № 4: Для реагирования на инцидент необходим доступ к оперативной информации

Организациям может не хватать видимости, необходимой для понимания того, что происходит на ее конечных точках, она может быть не в состоянии записать то, что имеет отношение к безопасности, сохранить ее, а затем достаточно быстро вызвать информацию, когда это необходимо.

Причина № 5: Наличие данных — только часть решения

Даже когда данные доступны, группам безопасности нужны ресурсы, необходимые для их анализа и использования всех преимуществ.Вот почему многие группы безопасности обнаруживают, что вскоре после развертывания продукта для сбора событий, такого как SIEM, они часто сталкиваются со сложной проблемой данных. Проблемы, связанные с пониманием того, что искать, скорости и масштабируемости, начинают возникать, а другие проблемы появляются еще до того, как их основные цели могут быть решены.

Причина № 6: Восстановление может быть длительным и дорогостоящим

Без перечисленных выше возможностей организации могут потратить недели, пытаясь понять, какие действия следует предпринять. Часто единственным выходом является изменение образа машин, что может нарушить бизнес-процессы, снизить производительность и, в конечном итоге, привести к серьезным финансовым потерям.

Хотите увидеть решение EDR в действии? Нажмите кнопку ниже, чтобы просмотреть по запросу демонстрацию платформы защиты конечных точек CrowdStrike.

Смотреть сейчас

Что такое обнаружение конечной точки и ответ (EDR)?

Определение EDR

Платформы обнаружения и реагирования на конечные точки помогают группам безопасности обнаруживать подозрительную активность конечных точек, быстро устранять угрозы и минимизировать влияние атаки.Обнаружение конечных точек и реагирование на них относится к категории инструментов, используемых для обнаружения и исследования угроз на конечных точках.Инструменты EDR обычно обеспечивают возможности обнаружения, расследования, поиска угроз и реагирования. Обнаружение конечных точек и реагирование на них стало критическим компонентом любого решения по обеспечению безопасности конечных точек, потому что просто нет лучшего способа обнаружить вторжение, чем мониторинг атакуемой целевой среды, а телеметрия, собранная платформой EDR, позволяет проводить полную сортировку и расследование.

Как работает EDR

Решения безопасностиEDR анализируют события с ноутбуков, настольных ПК, мобильных устройств, серверов и даже IoT и облачных рабочих нагрузок для выявления подозрительной активности.Они генерируют предупреждения, чтобы помочь аналитикам в области безопасности обнаруживать, исследовать и устранять проблемы. Инструменты EDR также собирают данные телеметрии о подозрительной активности и могут дополнять эти данные другой контекстной информацией из коррелированных событий. Благодаря этим функциям EDR способствует сокращению времени реагирования для групп реагирования на инциденты и, в идеале, устранению угроз до того, как будет нанесен ущерб.

Обнаружение конечных точек и реагирование на них впервые появилось в 2013 году, чтобы помочь судебным расследованиям, которые требовали очень подробной телеметрии конечных точек для анализа вредоносных программ и точного понимания того, что злоумышленник сделал с взломанным устройством.Со временем он эволюционировал, чтобы включить более широкий набор функций, и теперь, как правило, также предлагает защиту конечных точек или антивирусные возможности.

Зачем нам нужно обнаружение конечных точек и реагирование на них?

Сегодня организации подвергаются непрерывному шквалу атак. Эти атаки варьируются от простых оппортунистических атак, таких как отправка злоумышленником вложения электронной почты с известной программой-вымогателем в надежде, что конечная точка по-прежнему уязвима для атаки. При более сложных атаках злоумышленники могут воспользоваться известными эксплойтами или методами атаки и попытаться скрыть их, используя методы уклонения, такие как запуск вредоносного ПО в памяти.

При наличии достаточных ресурсов они могут разработать атаку «нулевого дня», в которой используются неизвестные уязвимости приложений или системы. К счастью, эффективные инструменты предотвращения угроз могут автоматически остановить более 99% всех атак. Они могут применять несколько механизмов анализа, от репутации источника и подписавшего файла до распределения байтового кода и функций в исполняемом файле, чтобы заблокировать атаку. Поскольку многие атаки нулевого дня используют известные методы, правильные инструменты безопасности могут остановить эти атаки нулевого дня, даже если они никогда раньше не видели конкретной атаки.Однако самые изощренные и потенциально опасные атаки требуют обнаружения и реагирования. Эти атаки, такие как внутренние угрозы, низкие и медленные атаки, а также постоянные угрозы повышенной сложности, могут потребовать ручной проверки от специалиста по безопасности. Часто единственный способ идентифицировать эти атаки — анализировать активность во времени и из разных источников данных с помощью машинного обучения.

Эти сложные атаки редко можно идентифицировать в реальном времени. И часто аналитик безопасности должен попытаться понять цель действия, чтобы определить, является ли оно вредоносным.Таким образом, хотя некоторые атаки требуют обнаружения и реагирования, эти атаки могут быть чрезвычайно разрушительными. Команды безопасности нуждаются в решениях EDR, чтобы найти, исследовать и остановить их.

Обнаружение ключей и возможности реагирования

При оценке решения EDR обратите внимание на следующие важные особенности:

- Широкий обзор и обнаружение атак на основе машинного обучения — В основе EDR лежит большой объем данных. Ищите инструменты обнаружения и реагирования, которые собирают исчерпывающие данные и обеспечивают видимость в масштабах всего предприятия.Идеальные решения предлагают полный набор методов машинного обучения и аналитики для обнаружения сложных угроз в режиме реального времени. Ознакомьтесь с независимыми тестами, такими как MITER ATT & CK Evaluation , чтобы оценить широту и точность охвата обнаружения.

- Упрощенное расследование с анализом первопричин, интеллектуальной группировкой предупреждений и оценкой инцидентов — Чтобы сократить время реагирования, выберите инструменты безопасности, которые предоставляют полную картину инцидентов с обширными деталями расследования.Они должны упростить расследования, автоматически обнаруживая основную причину, последовательность событий и подробные сведения об угрозах для предупреждений из любого источника. Настраиваемая оценка инцидентов позволяет вам сосредоточиться на наиболее важных для вас событиях. Группируя предупреждения в инциденты безопасности, вы можете сократить количество отдельных событий для расследования на 98%, ускоряя реагирование на инциденты.

- Скоординированный ответ между точками принудительного применения — Гибкие варианты ответа, такие как выполнение сценария, прямой доступ к конечным точкам, восстановление хоста и «поиск и уничтожение», позволяют быстро устранять угрозы и восстанавливаться после атак.Тесная интеграция с инструментами оркестровки, автоматизации и реагирования (SOAR) безопасности позволяет автоматизировать сценарии и расширять возможности реагирования на сотни инструментов безопасности и ИТ. Решения EDR могут даже восстанавливать поврежденные файлы и параметры реестра, если программа-вымогатель зашифровывает данные конечной точки.

- Предотвращение угроз конечных точек Ironclad — Лучшая защита EDR также включает в себя антивирус и возможности защиты конечных точек для блокирования всех этапов атаки. Оцените, могут ли решения для обеспечения безопасности конечных точек блокировать эксплойты по методам, блокировать вредоносные файлы с помощью машинного обучения и останавливать вредоносное поведение.Благодаря эффективному предотвращению угроз конечных точек вы можете остановить самые уклончивые атаки, такие как атака SolarWinds на цепочку поставок . Изучите сторонние тесты, такие как AV-Comparatives Endpoint Protection and Response Test , чтобы убедиться, что решения для защиты от вредоносных программ эффективны.

- Возможности пакета защиты конечных точек для уменьшения поверхности атаки — Помимо блокирования атак и программ-вымогателей, идеальные инструменты безопасности конечных точек должны предотвращать потерю данных и несанкционированный доступ с такими функциями, как межсетевой экран хоста, управление устройствами и шифрование диска.Ищите решения EDR, которые обеспечивают детальный контроль над политиками доступа USB и брандмауэра.

- Единый легкий агент — Вместо установки громоздких агентов, которые постоянно сканируют ваши конечные точки на предмет сигнатур атак, выберите один сквозной агент для предотвращения угроз конечным точкам и EDR.

- Безопасность на основе облака — Управление и развертывание на основе облака не только упрощает операции и устраняет обременительные локальные серверы, но и быстро масштабируется для обработки большего числа пользователей и данных.

- Дополнительные управляемые услуги — Решения EDR должны предлагать управляемый поиск угроз и управляемое обнаружение и реагирование (MDR) для обеспечения круглосуточного мониторинга, поиска угроз и сортировки. Услуги MDR могут предоставляться через партнеров по управляемому обнаружению и реагированию.

Эволюция EDR — это XDR

Традиционные инструменты EDR ориентированы только на данные конечных точек, обеспечивая ограниченную видимость предполагаемых угроз. Это может привести к пропущенным обнаружениям, увеличению количества ложных срабатываний и увеличению времени расследования.Эти недостатки усугубляют проблемы, с которыми уже сталкиваются многие группы безопасности, включая перегрузку событий, нехватку навыков, узконаправленные инструменты, отсутствие интеграции и слишком мало времени.

XDR, или расширенное обнаружение и реагирование, — это новый подход к обнаружению угроз конечным точкам и реагированию на них. «X» означает «расширенный», но на самом деле он представляет любой источник данных, например данные сети, облака и конечных точек, понимая, что исследовать угрозы в изолированных хранилищах неэффективно. Системы XDR используют эвристику, аналитику, моделирование и автоматизацию, чтобы объединить и получить информацию из этих источников, повышая видимость безопасности и производительность по сравнению с изолированными инструментами безопасности.В результате упрощается расследование операций по обеспечению безопасности, сокращается время, необходимое для обнаружения, поиска, расследования и реагирования на любые формы угроз.

Переустановите операции безопасности с помощью Cortex XDR

Службы безопасности тонут в предупреждениях, но по-прежнему не могут быстро найти угрозы. Разрозненные инструменты и источники данных приводят к сложным расследованиям и пропущенным атакам.

Cortex XDR от Palo Alto Networks все меняет. Cortex XDR — это первая в отрасли платформа расширенного обнаружения и реагирования, которая объединяет данные из сети, конечных точек, облака и сторонних поставщиков для предотвращения современных атак.Cortex XDR был разработан с нуля для комплексной защиты всей вашей организации при упрощении операций. Он предоставляет лучший в своем классе антивирус нового поколения (NGAV) для защиты от эксплойтов, вредоносных программ, программ-вымогателей и бесфайловых атак.

Облачная служба Cortex XDR использует поведенческую аналитику для поиска неизвестных и очень надежных угроз, нацеленных на вашу сеть. Модели машинного обучения и искусственного интеллекта выявляют угрозы из любого источника, включая управляемые и неуправляемые устройства.